ようこそ、「1ランク上のセキュリティ」ページへ。

このページでは、サイバー攻撃や内部統制違反の脅威が高まる中、従来のセキュリティ対策を補完し、一歩進んだセキュリティ対策とするための考え方と方策について考えていきます。

IBM i環境でも脅威が拡大

警察庁が今年(2020年)2月に発表した資料によると(2019年の犯罪情勢)、サイバー犯罪の検挙件数は2012年から増加傾向にあり、2019年は9542件と前年比5.6%増、過去5年間で17.9%も増加しています。サイバー攻撃が年々増加し悪質化している状況が映し出されています。

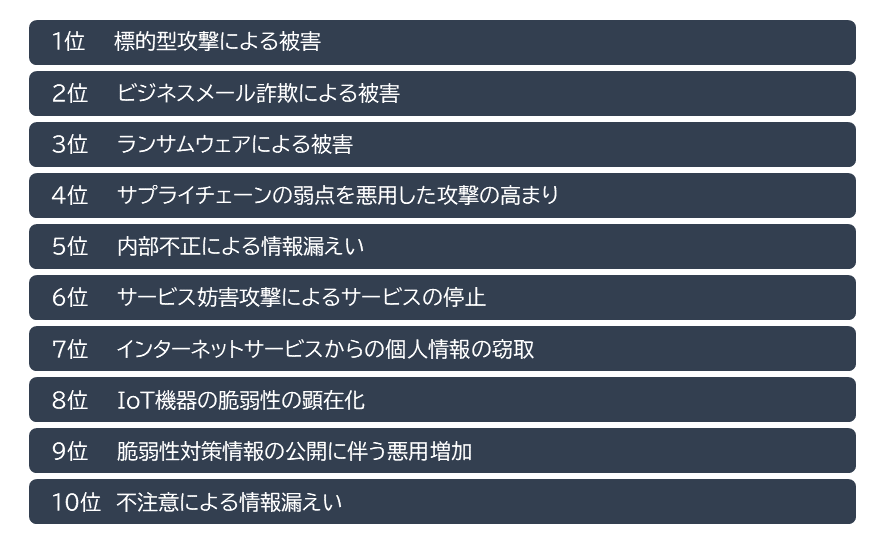

下の図は、JNSA(日本ネットワークセキュリティ協会)の「情報セキュリティ10大脅威 2019(組織編)」の第1位~第10位です。これを見ると、外部からの攻撃、内部犯行、IoTなど新しい攻撃/防御対象の登場、不注意や設定ミスなどによって情報セキュリティの危機が起きていることがわかります。

IBM i環境では、IBM i自体が堅牢なセキュリティ機能を備えているため、これまで社会的な話題となるような重大事件は起きていないのが実情です。しかしながら、IBM iも外部システムと連携しているので外部から侵入されたり、ユーザー権限が盗まれるなどして正規ユーザーとして基幹システムにアクセスされる恐れがあります。そしてその脅威は年々増加しています。

情報セキュリティ10大脅威 2019(組織編)

IBM iにとっての脅威

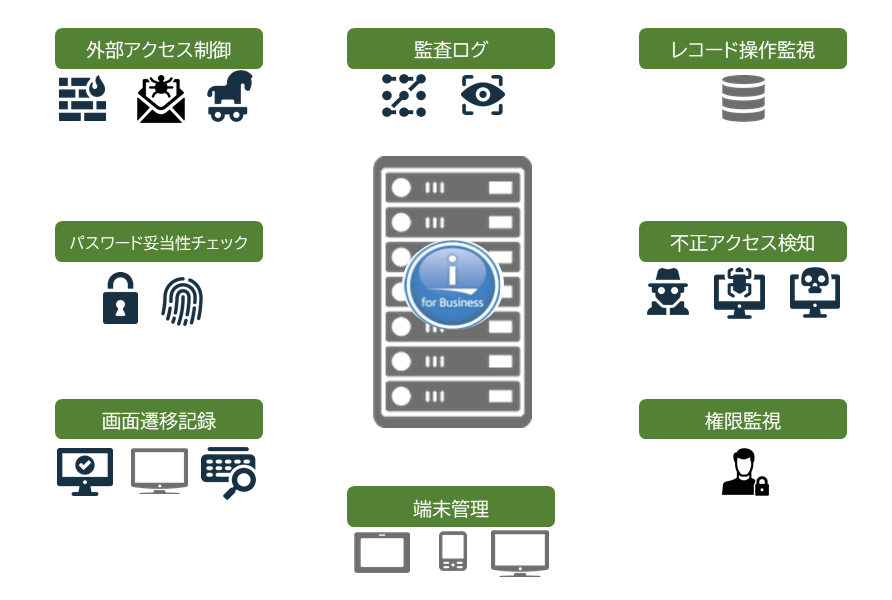

脅威のインシデントを分析すると、次のような脅威とそれに対する防御が必要になっています。

・外部からのサイバー攻撃を水際で防ぎとめる「外部アクセス制御」

・IBM i上のファイルやアプリケーションに通常とは異なるアクションがないかをチェックする「不正アクセス制御」

・ユーザーが使用するパスワードが適正であるかをチェックする「パスワード妥当性チェック」

・IBM iを利用するユーザーの画面上のアクションを正確に記録しコントロールする「画面遷移記録」

・IBM iを利用するユーザーが権限以外のアクションを行っていないかをチェックする「権限管理」

・データベースのレコードレベルの操作を監視する「レコード操作監視」

・各種ログが事前に設定した基準に合致しているかを監査する「監査ログ」

・IBM iに接続する各種端末を管理する「端末管理」

・セキュリティ・インシデントを把握しやすい形式で表示する「レポート」

IBM i環境で不可欠のセキュリティ対策

IBM iが備えるセキュリティ機能

IBM iではシステムの振る舞いを記録し保存する「ログ」機能がOSの基本機能として組み込まれており、IBM iで何が行われたか、何が起こったのかを確認できます。

IBM iのログには、主として「ジョブ・ログ」「ヒストリー・ログ」「問題ログ」の3種類があります。特にヒストリー・ログには、システム操作やシステムの状況などシステム全体の活動が記録されますから異常やアクションやセキュリティ違反などを把握することができます。

また、ユーザーを管理する「ユーザー・プロファイル」には、システム上で行える操作を規定する「特殊権限」やアクセスできるオブジェクトを規定する「専用権限」もあり、ユーザーに応じた権限設定が可能です。

さらにIBM iのセキュリティ機能としては、セキュリティのレベルを設定できるQSECURITYがあり、20~50の範囲でレベルを定義できます(工場出荷時はレベル40ですが、サインオン・セキュリティを対象とするレベル20に設定されていることが多くあります)。

そしてこれらの機能が設定通りに正しく機能しているかを「監査ジャーナル」によって確認することもできます。

ただし、これらを管理・運用するにはある程度のスキルと熟練が必要で、限られた管理者のみが担当しているのが実情です。

そこで、IBM iで設定できるセキュリティ機能に加えて、前段で触れたさまざまなセキュリティ要件にも対応するために、IBM i対応のセキュリティツールを利用することが有利になります。

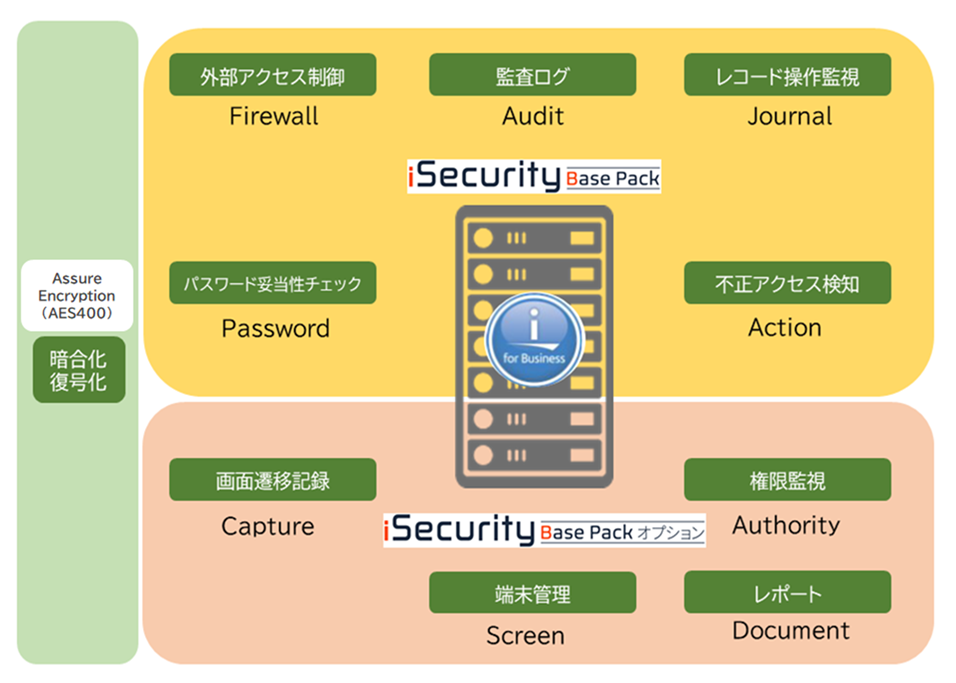

当社提供のIBM i対応セキュリティツール

当社提供のIBM i対応セキュリティツール