- 2024-05-24

ユーザー自動無効化で内部不正を防止!~iSecurity Action~

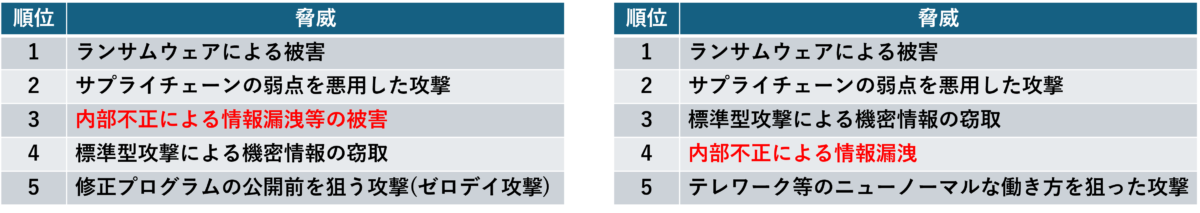

■内部不正の脅威

近年、情報漏洩の被害が後を絶ちません。特に、内部不正による情報漏洩の被害が増加しており、2024年にIPA(情報処理推進機構)が発表した『情報セキュリティ10大脅威 2024』によると、内部不正による情報漏洩等の被害が昨年から順位を上げ3位になりました。

(左表:2024年、右表:2023年)

■内部不正の攻撃手口と対策

内部不正の攻撃手口として以下のものが挙げられます。

① アクセス権限の悪用

付与された権限を悪用し、重要情報にアクセスして窃取や不正操作を行う

② 在職中に割り当てられたアカウントの悪用

離職者が在職中に使用していたアカウントが削除されていない場合、そのアカウントで組織の情報にアクセスする

③ 内部情報の持ち出し

組織の重要情報をUSBメモリなどの外部記憶媒体等を利用して外部に持ち出す

上記の攻撃を防ぐために以下の対策が有効です。

① 重要情報の管理、保護

従業員の異動や離職に伴う不要なアカウントは直ちに削除する

② 物理的管理の実施

重要情報へのアクセスを制限する

③ システム操作履歴の監視

重要情報へのアクセス履歴や利用者の操作 履歴等のログ、証跡を記録し、監視する

(IPA 情報セキュリティ10大脅威 2024 解説書より抜粋)

上記3つの対策のうち、対策①をiSecurity Actionで実施する方法を見ていきましょう。

■不要なユーザーを自動で無効化/削除する『iSecurity Action』

iSecurity Actionは、以下を行います。

① イベントを検知してアラートの発報やスクリプトを自動実行

② 長期間使用されていないユーザーを自動的に無効化/削除する

今回は、「②長期間使用されていないユーザーを自動で無効化/削除する」方法を見ていきます。

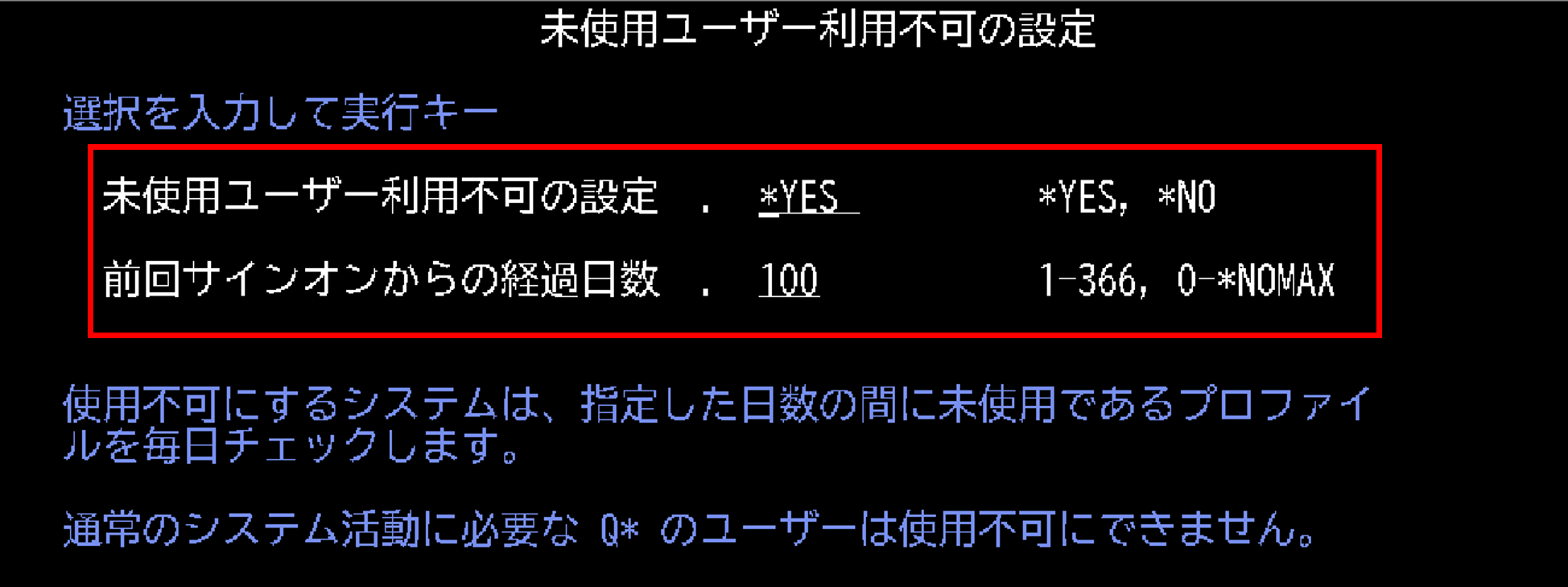

■ユーザーの自動無効化設定

前回のサインオンから経過した日数を指定して、その日数を過ぎたユーザーが無効化されるか確認します。

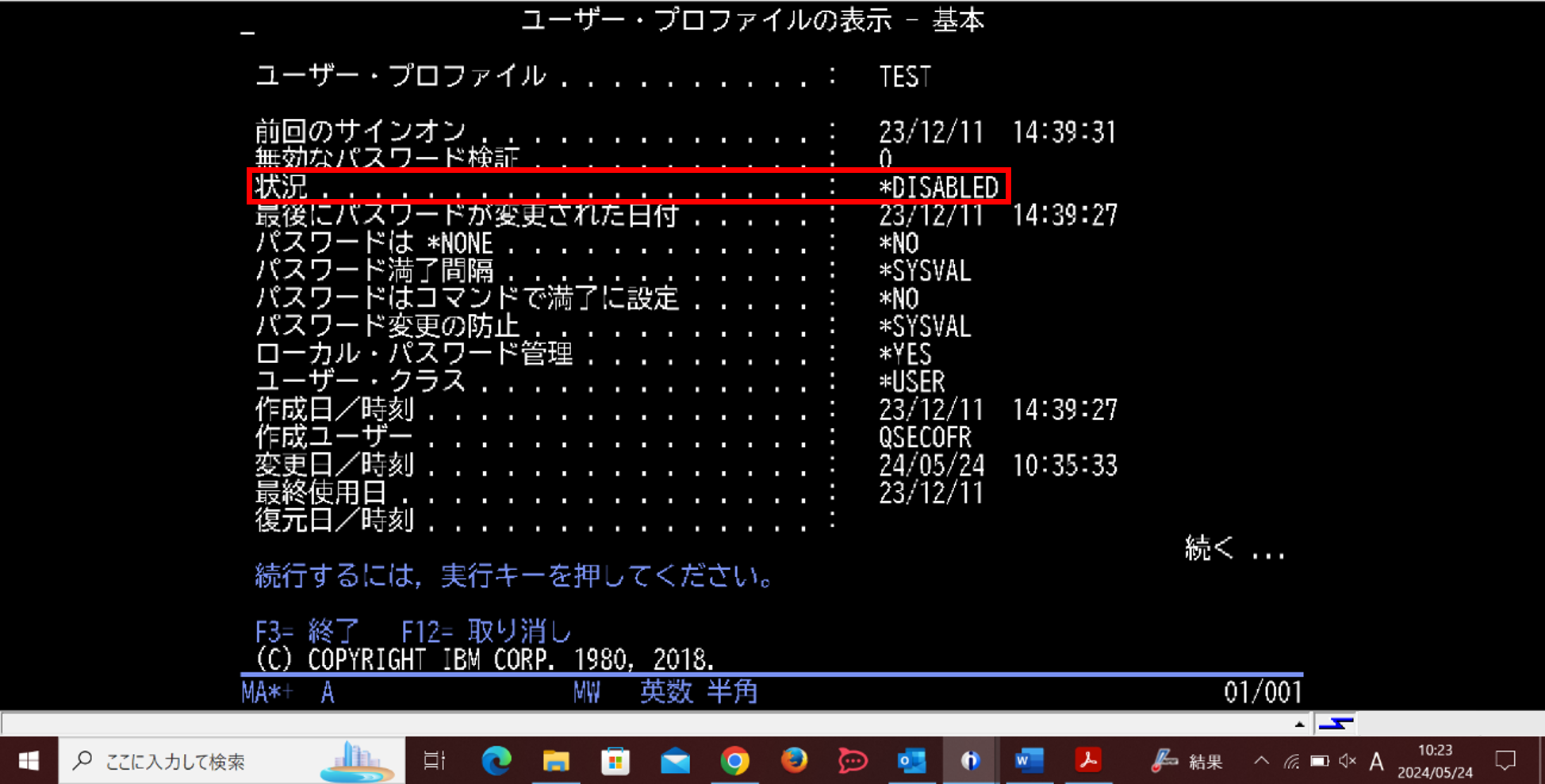

今回は前回のサインオンから100日以上経過しているユーザーTESTが無効化されるか確認します。

ユーザーの自動無効化設定は、以下を設定します。

・未使用ユーザー利用不可の設定:設定を有効にする場合は*YES

・前回サインオンからの経過日数:日数

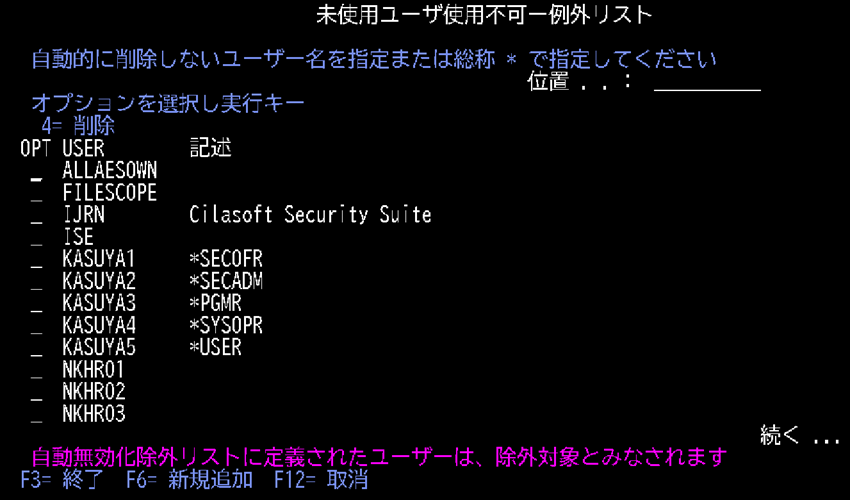

無効化したくないユーザーは除外することもできます。

無効化設定を有効にする前には、ユーザーTESTの状況が有効(*ENABLED)になっています。

ジョブスケジュールを実行すると設定した日数を経過したユーザーの無効化が行われます。

実行後ユーザーTESTを確認すると状況が無効化(*DISABLED)になっていることがわかります。

iSecurity Actionのユーザー自動無効化機能を、内部不正対策の一歩として活用してはいかがでしょうか。