- 2024-01-09

SQL操作を柔軟に制御し、高いセキュリティ&柔軟なシステム連携を実現!~iSecurity Firewall~

■IBM i 7.5のセキュリティ・レベル20廃止、今後のセキュリティの運用管理に必要なこと

セキュリティ・レベル20の廃止は、昨年のIBM i 7.5リリースで発表されました。長年レベル20で運用されているユーザーにとって大きな関心事です。IBM iとオープンシステム間連携が一般的になった今、IBM iにはより強固なセキュリティと柔軟な連携が求められるという観点でも、セキュリティ・レベルの引き上げは必要となります。

IBM iとオープンシステムとのデータベース連携においては、パフォーマンスや扱いやすさの観点からSQLが多く採用されています。一方で、IBM iで強固なセキュリティを実装しても、サインオンに成功した全てのユーザーがSQL操作を許可されている環境では、重要データの不正改ざんなどの事故に繋がりかねません。

システム間連携を十分に行うためには、IBM iでセキュリティ・レベルを高めることに合わせて、より細かな制御ができることが重要です。

■iSecurity FirewallでのSQL制御設定例

強固で柔軟なセキュリティ設定の例として、今回はiSecurity Firewallを使ったSQLのアクセスに対する制御例をご紹介します。iSecurity Firewallのオブジェクト制御の機能と、ユーザーのコマンド制御の機能を使用します。

【制御要件】

SQLのアクセスは、

● 一般ユーザー(*PUBLIC)は全て拒否

● 人事ユーザー(JINJI*)は全て許可

● 営業ユーザー(SALES*)は参照操作のみ許可 する。

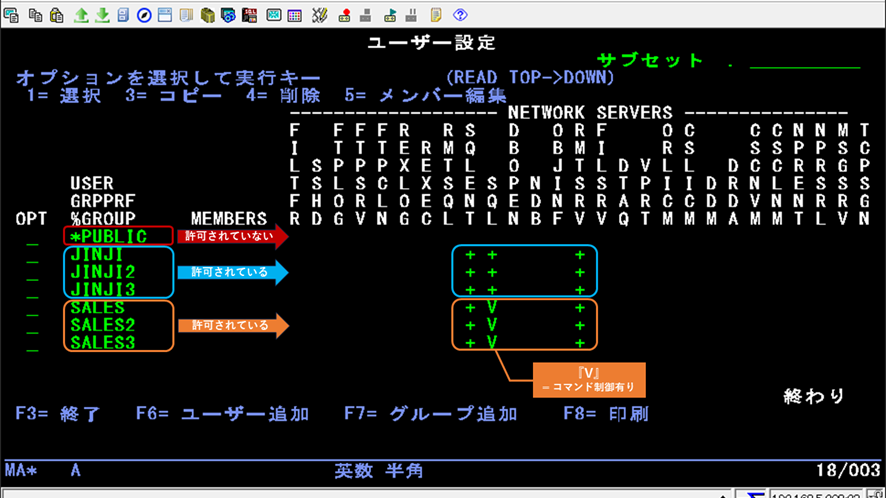

【制御例①】ユーザー制御設定(コマンド制御)

ユーザー設定メニューより、制御対象ユーザー又はグループを登録し、各操作の許可/拒否を登録します。

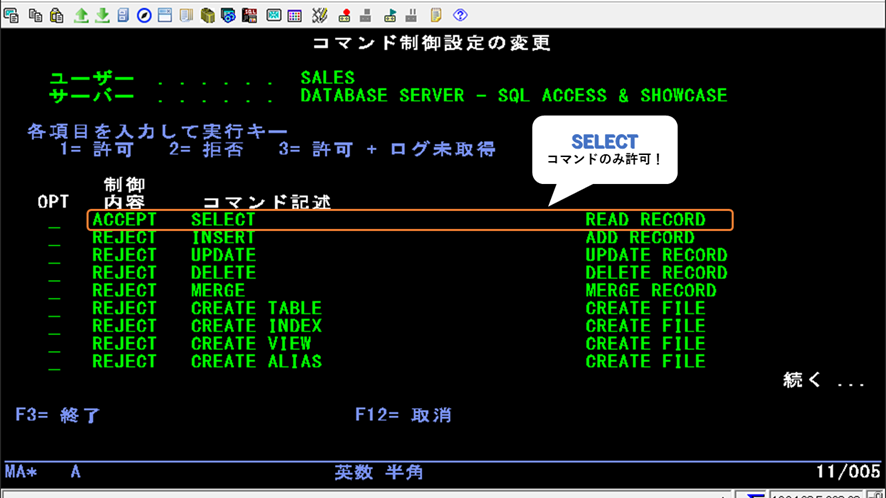

営業ユーザー(SALES*)には、SELECTコマンドのみ許可するコマンド制御を設定します。

これらの設定により、SQLでのアクセスに対して…

【*PUBLIC(一般ユーザー) :全てのアクセスが拒否されている】

【JINJI*(人事ユーザー) :全てのアクセスが許可されている】

【SALES*(営業ユーザー) :参照操作(READ)のアクセスのみ許可されている】 といった制御を実装できました。

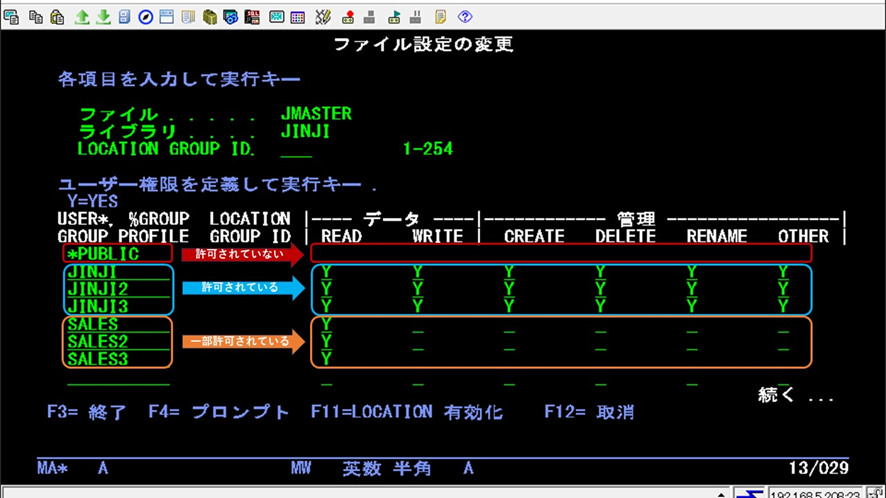

【制御例②】オブジェクト制御設定

オブジェクト設定メニューより、アクセス対象のファイルを登録し、ユーザー又はグループごとに各操作の許可/拒否を登録します。

この設定により、ライブラリ「JINJI」のファイル「JMASTER(人事マスター)」に対して…

【*PUBLIC(一般ユーザー) :全ての操作が拒否されている】

【JINJI*(人事ユーザー) :全ての操作が許可されている】

【SALES*(営業ユーザー) :参照操作(READ)のみ許可されている】 といった制御を実装できました。

【結果】

要件通りにアクセスが許可/拒否されました。

このように、iSecurityではユーザーごとの許可/拒否に合わせて、コマンド単位やオブジェクト単位での制御など、より細かく制御設定ができます。iSecurityを活用し、安全かつ柔軟なセキュリティ運用を実現しましょう!